漏洞利用在现今的各类网络攻击和恶意软件中拥有很高的曝光率,已经成为了攻击过程中的重要环节。与此同时,高危漏洞频发,微软官方2020年以来已披露了约620种能够被黑客攻击利用的漏洞。因此,漏洞修复防御的问题已不容小觑。

然而,传统的漏洞修复方案存在很大的不足。一方面新型漏洞不断增加,补丁难以及时发布,对于微软停更的系统,更无法提供漏洞修复支持;另一方面企业即使打上补丁也需要重启服务才能修复,影响业务连续性,即使采用虚拟补丁方式,也存在性能消耗大方面的困扰。企业亟需寻找更轻量、更高效的漏洞补丁方案。

目前,深信服EDS已经成功为天津市中心妇产医院、深圳市眼科医院、襄阳市襄州区人民医院等提供数据存储解决方案。

从1895年X射线发现,到今天医学影像技术已经成为了医疗的重要部分,不过无论是当下的实际应用还是未来的进一步演化,都离不开海量影像数据的支撑。对于各大医院面临数据存储挑战,深信服EDS也将继续行走在存储的前沿,为医疗行业提供坚实的数据存储保障。

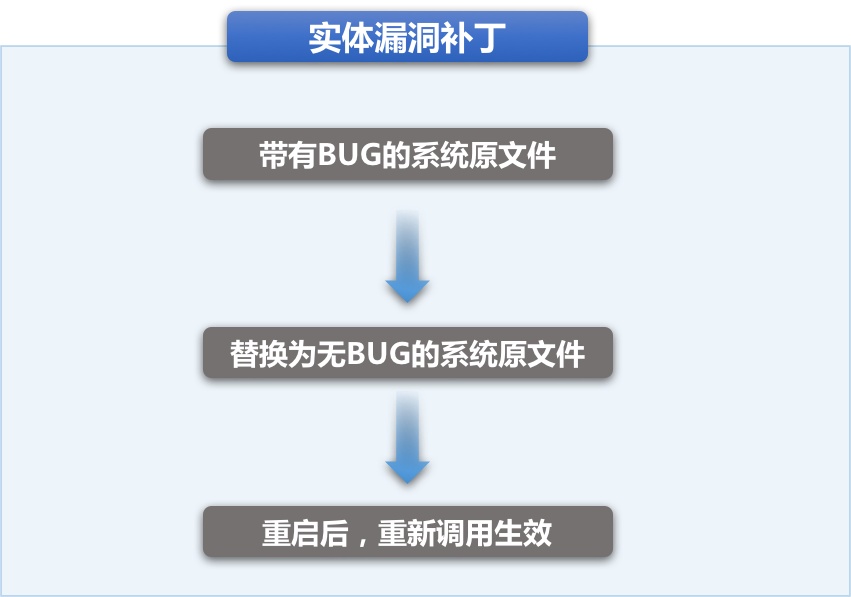

1.实体漏洞补丁修复,重载且繁琐

在现代信息安全防护系统中,常见的针对漏洞攻击的防护措施是漏洞扫描和补丁修复,通过修复系统中存在的漏洞,来预防各类漏洞攻击。

传统的漏洞修复大致分为3个过程:首先,根据漏洞规则定位到有BUG的系统原文件;其次,将系统原文件替换成新的已修复文件;最后,重启系统进程将新的代码读入内存中运行。

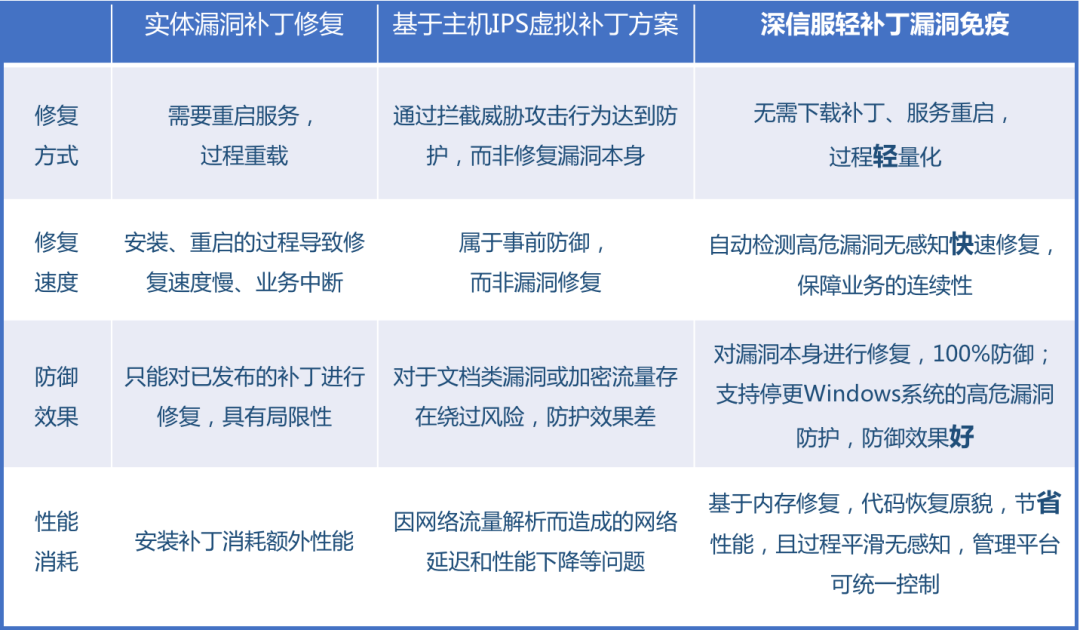

该方案一方面需要将补丁替换到磁盘并重启生效,存在中断业务的困扰;另一个方面,安装补丁往往需要对系统进行修改,存在与现有业务系统的兼容性风险。

为弥补这些不足,信息安全业界出现了“基于主机IPS(虚拟补丁)”的新方案。

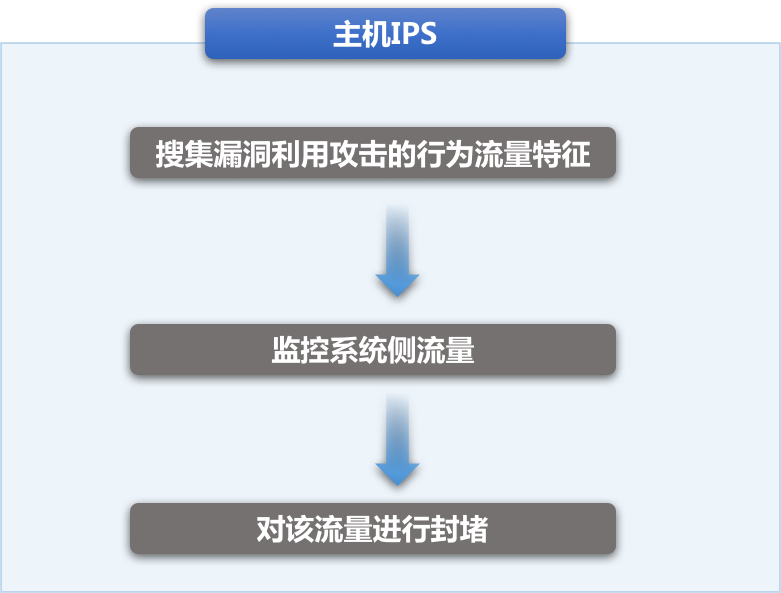

2. 基于主机IPS(虚拟补丁)方案,性能消耗大,防御效果差

部分威胁是通过利用终端漏洞产生行为流量进行传播渗透的,业界基于主机IPS(Intrusion Prevention System)的虚拟补丁防御方案,通过对网络流量包进行特征检查并监控,把符合漏洞攻击特征的网络数据包进行阻止来达到防护目的。

基于主机IPS(虚拟补丁)方案的过程如下:先搜集漏洞利用攻击的行为流量特征,然后监控系统侧流量,最后将符合特征的流量进行封堵。

该方案虽然规避了重启系统和兼容性的问题,但其本质是修复威胁攻击行为而非漏洞本身,对于文档类或加密流量还存在技术对抗绕过风险,防护效果差;此外,持续的监测工作容易导致对终端性能消耗大、网络延迟等问题。

那么,如何避免传统漏洞修复的弊端,让漏洞修复更轻量、更快速、防御效果好、节省性能?

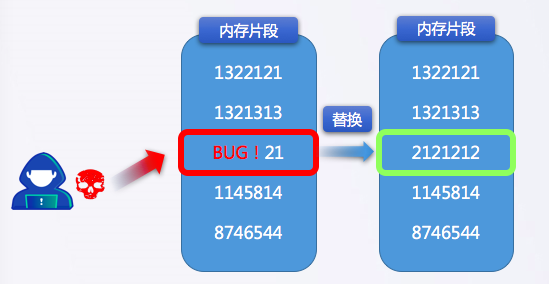

深信服终端检测响应平台EDR推出基于内存进行修复的下一代轻补丁漏洞免疫。该方案通过补丁规则包匹配定位问题代码内存片段,直接替换修复的代码完成修复,无需重新启动进程调用内存。

相比传统漏洞修复方案,轻补丁修复方案无论是修复方式、修复速度、防御效果,还是性能消耗方面都更具技术优势:

即使在0 day漏洞未及时发布补丁的场景下,深信服EDR基于对漏洞攻击链的研究,以及与微软的MAPP合作,也能通过轻补丁漏洞免疫模块,提供业务无感知的轻补丁修复能力。

整体而言,基于内存修复的下一代轻补丁漏洞免疫技术,无需下载补丁重启电脑,快速修复,100%防御,且无性能消耗,漏洞修复轻、快、好、省,实现业务“零”干扰

北京市海淀区远大路一号B区写字楼

010-88864628

微信公众号

微信公众号